Paquete de Seguridad Completo

Protege tu negocio con una solución de seguridad integral que cubre desde la red interna hasta los dispositivos fuera de la oficina

Inicio » Productos » Productos Ciberseguridad » Paquete de Seguridad Completo

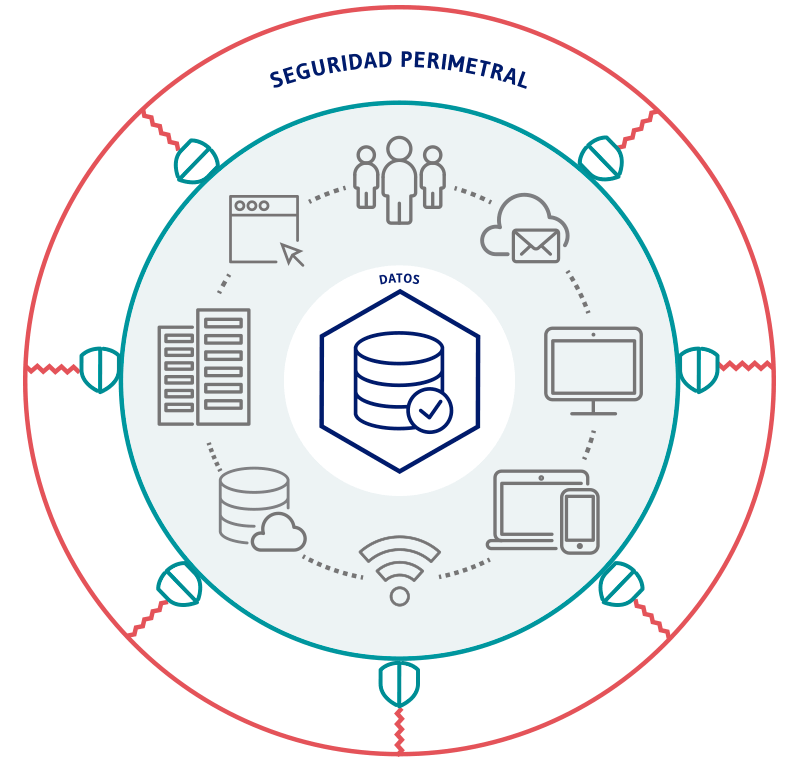

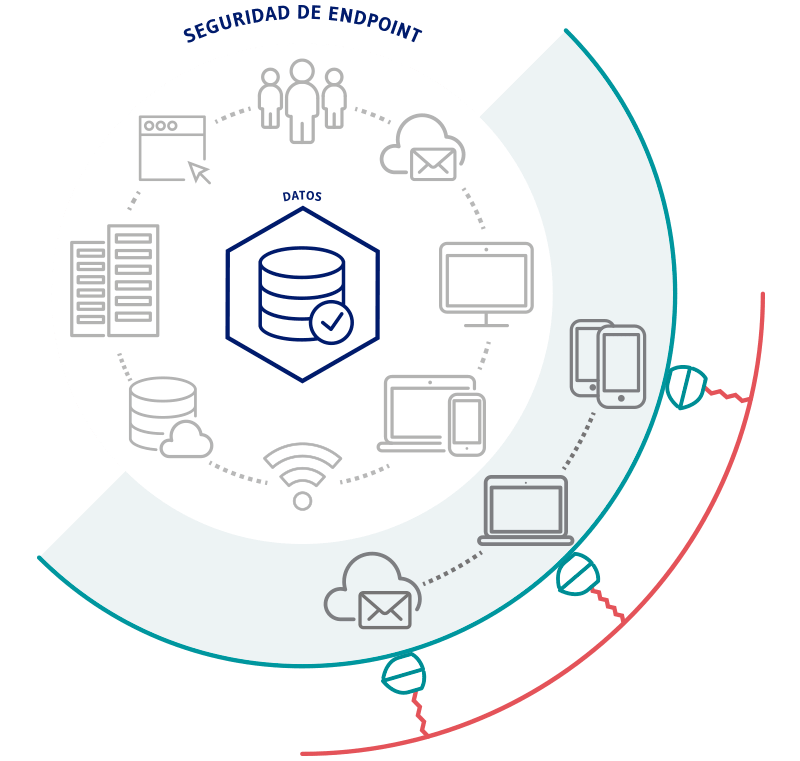

Protege tu negocio con una solución 360º que blinda tu red interna y los dispositivos que se conectan desde fuera. La Seguridad Perimetral detecta y bloquea ataques externos con filtros inteligentes, sandboxing y protección web, de correo y aplicaciones online. La Seguridad de Endpoint defiende ordenadores, móviles y tablets contra virus, ransomware y phishing, con cifrado de disco y control de acceso para proteger tu información.

Seguridad Perimetral

Para resistir ataques externos, identificarlos y ponerlos en cuarentena evitando que se extienda el tráfico malicioso.

Seguridad Endpoint

Para protegerte de las amenazas informáticas – spam, virus, ransomware, phishing – que puedan atacar tus dispositivos.

¿Qué cubre nuestra Seguridad Perimetral?

Nuestra solución identifica ataques externos en tiempo real, activa alertas inmediatas, aísla el tráfico malicioso para evitar su propagación y aplica filtros avanzados que reconocen y bloquean patrones de comportamiento sospechoso.

Protección de Red

Protección contra ataques (de cualquier nivel de sofisticación).

Expone riesgos ocultos.

Protección Web

Sandbox

Protección contra ransomware.

Protección de Correo Electrónico

Protección de Página web y aplicaciones on-line de empresa

¿Qué cubre nuestra Seguridad de Endpoint?

Protección de Equipo Final (Endpoint)

Protección de Correo Electrónico

Uso de Encriptación

Protección de Dispositivos Móviles

Gestión de pérdidas o robos.

Incluídos ordenadores Windows 10 y macOS.

Gestión de activos e inventario.

Informes.

Reglas de cumplimiento y corrección.

Detección de ataques MitM.

Protección web contra contenido malicioso online.

Filtrado web para contenido no deseado (14 categorías).

Protección web.

Protección contra el phishing de direcciones URL de mensajes de texto.

Instalar, eliminar y ver apps.

Almacén empresarial de apps.

Control de apps, lista blanca/lista negra.

Gestión y configuración de aplicaciones Office 365.

Protección contra malware y ransomware.

Detección de apps no deseadas (PUA).

Reputación de apps.

Detección de apps no procedentes de App Store (al usarse con la UEM de Sophos Mobile).

Detección de «jailbreaking» o «rooting».

Comprobación de la versión del SO.

Asesor de actualizaciones del SO.

Escáner de códigos QR seguro.

Cofre de contraseñas.

Authenticator (TOTP y HOTP).

Gestor de privacidad.

Gestor de seguridad del dispositivo.

Bloqueo de llamadas.

Copia de seguridad.

Contenedores seguros para correo electrónico, documentos y contenido web.

Contenedores para aislar el correo, calendario y contactos privados del corporativo. Igualmente para documentos de empresa y contenido web.

Integración del acceso condicional de Intune.

Integración de SIEM.

Seguridad Sincronizada con Sophos Wireless

Solicita más información

Contáctanos a través del siguiente formulario para solicitar más información.