¿Cómo se deben evaluar los ciberriesgos dentro de la infraestructura IT?

Cualquier acción o actividad que se lleve a cabo dentro de una empresa va a implicar una serie de riesgos. Por este motivo, resulta muy importante que los directores departamentales conozcan aquellos a los que se encuentra expuesta la organización con sus decisiones.

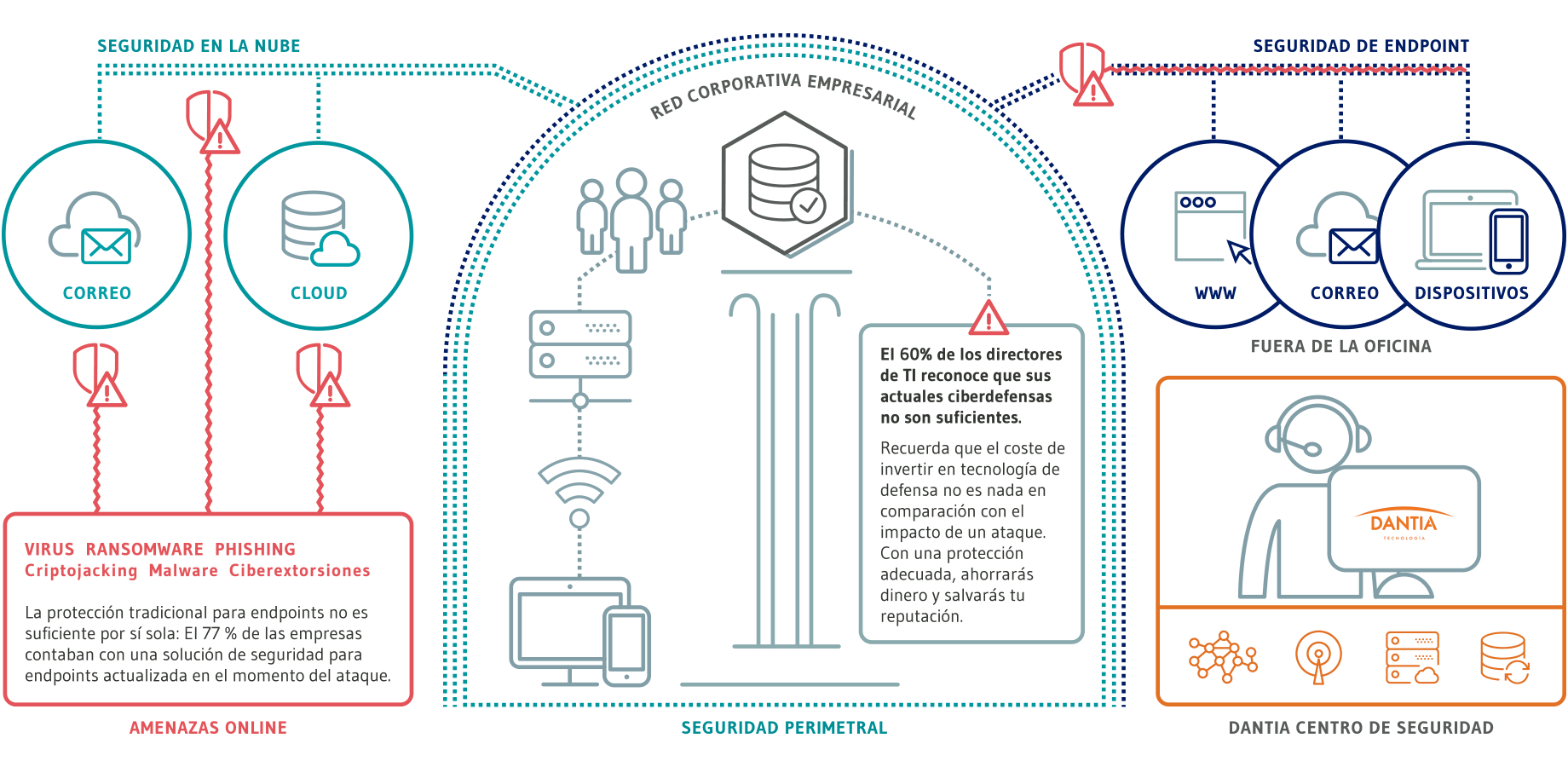

De igual modo, los sistemas informáticos y la gestión/transmisión de datos, están expuestos a una serie de riesgos dentro del ámbito de la infraestructura IT. Hablamos de ciberriesgos que deben ser evaluados para evitar o contrarrestar los problemas que puedan ocasionar.

Hoy en día contamos con cierta estandarización de los métodos de gestión de la seguridad de la información, donde se definen los diferentes procesos para evaluar riesgos dentro de una institución. El objetivo está en generar las medidas de actuación más eficientes para contrarrestar en primer lugar los riesgos que más daño puedan ocasionar en base a las siguientes evaluaciones:

1. Evaluación de riesgos y amenazas

Debemos tener en cuenta que los ciberriesgos no sólo son ataques premeditados, también pueden ser fallos de sistemas, averías que puedan producirse, accidentes fortuitos, etc. En definitiva, cualquier acción que pueda afectar a las comunicaciones, el almacenamiento de datos, la infraestructura informática de la empresa, etc.

Por otra parte, las vulnerabilidades son fallos en nuestra infraestructura que pueden deberse a su fabricación, configuración, diseño o mal uso, y que pueden permitir que una amenaza tenga éxito.

2. Evaluación de la probabilidad de que se produzcan

La probabilidad de que se materialicen dichos riesgos es realmente amplia ya que depende de muchos factores, tanto externos como internos a la compañía.

Para estar más informados, podemos recurrir a estudios estadísticos sobre las amenazas más habituales en los últimos años o las nuevas tendencias, elaborados por instituciones como la agencia de la Unión Europea para la seguridad de la red y de la información o el Centro Criptológico Nacional Español.

También es importante que estemos pendientes de las notificaciones de los fabricantes de nuestros equipos sobre nuevas vulnerabilidades y fallos de seguridad, porque también ofrecen información sobre cómo solucionarlos.

3. Evaluación del daño que generan tras producirse

El tercer suceso para evaluar es el daño que se produce tras llevarse a cabo un riesgo o amenaza. Hablamos del impacto negativo que va a sufrir la organización: Qué sistemas y servicios han sido afectados, su coste de degradación y recuperación, cómo el daño va a afectar al flujo de trabajo…

Tratamos de identificar las vulnerabilidades que mayor daño pueden causar si son traspasadas, así como las amenazas que más pérdidas económicas generan.

Una correcta evaluación de riesgos es base a estos tres pasos, nos ofrece una visión realista de cómo los ciberriesgos pueden poner en jaque la actividad del negocio. Además, sirve para concienciar a los directivos, de la importancia de mantener al día todas las premisas de seguridad y formación en ciberseguridad a los empleados, propiciando la inversión necesaria para mejorar este área dentro de la organización.

Descubre el Servicio de Consultoría de Ciberseguridad de DANTIA Tecnología

En DANTIA Tecnología podemos ayudarte a conseguir una seguridad y protección óptimas que mantengan a salvo tu trabajo diario.

Con nuestro completo servicio de Consultoría de Ciberseguridad, podemos ofrecerte un exhaustivo conocimiento de las vulnerabilidades y controles de seguridad que te permitirán fortalecer tu organización gracias a evaluaciones, diagnósticos y auditorías de protección de datos y activos sensibles.

Trabajamos contigo para definir y poner en práctica la estrategia de ciberseguridad correcta como parte de tu proceso de transformación digital, asegurándote la continuidad del negocio y el cumplimiento de los objetivos.

¿Qué aspectos puedes cubrir con nuestra consultoría en Ciberseguridad?

- Consultoría de Seguridad de Red

- Consultoría de Seguridad de Aplicaciones Web

- Plan Director de TI

- Plan Director de Seguridad

- Plan de Continuidad

- Plan de Copias de Seguridad

- Plan de Actuación ante Brechas de Seguridad

- Formación/Concienciación en Ingeniería Social

En DANTIA Tecnología podemos ayudarte

Para garantizar tu futuro, necesitas técnicas y métodos de ciberseguridad TI que vigilen tus sistemas, dispositivos y redes. Deja que cuidemos de tu empresa, tu trabajo se merece la mejor protección.