¿Qué medios tiene un ciberdelincuente para conseguir tus datos privados?

El principal problema al que nos enfrentamos en un ciberdelito es el anonimato de la persona que lo comete a través de Internet.

La suplantación de identidad en este medio, parte del robo de los datos personales de un sujeto por el ciberdelincuente para realizar un engaño, que normalmente guarda relación con delitos fiscales, económicos, estafa bancaria, a una persona o profesional para que actúe a favor del delito.

A su vez, el robo de identidad sirve para ocultar la verdadera identidad del ciberdelincuente para cometer más delitos.

En este artículo analizaremos los medios más comunes que usan para conseguir los datos privados de usuarios, para que puedas mantenerte alerta.

1. La inteligencia de fuentes abiertas OSINT

Esta técnica consiste en investigar a fondo el sujeto que se pretende estafar a través de la información pública que tiene pública en diferentes medios como por ejemplo los perfiles de redes sociales, directorios de empresas, boletines oficiales, participaciones en foros…

No es una técnica delictiva en sí, porque no requiere de accesos ilícitos, pero su fin sí lo es, ya que trata de extraer toda la información posible que le lleve a hacerse pasar por esa persona.

2. El ciberataque basado en phishing

El phishing es una técnica de engaño basada en el envío de correos electrónicos fraudulentos con múltiples propósitos delictivos, entre los que se encuentra el robo de información privada o credenciales de otros servicios del sujeto.

Es un ciberataque con altas dosis de ingeniería social, que puede dividirse en varios tipos, según lo concreto que sea su objetivo:

Por una parte, está el phishing de tipo genérico, que se lleva a cabo con el envío de emails masivos de forma indiscriminada, esperando que caigan en la trampa de acceder a páginas webs suplantadas la mayor parte de usuarios posible, para conseguir sus credenciales y datos personales.

Por otra, encontramos el phishing específico, aquel que envía emails fraudulentos a un grupo concreto de usuarios previamente estudiados, como por ejemplo, los empleados de un despacho profesional.

El spearphishing, es otro tipo de phishing pero con un campo de actuación más concreto aún, ya que envía los emails fraudulentos a determinados perfiles con unas responsabilidades concretas dentro de una organización que interesen al ciberdelincuente.

Por último, encontraremos otra variante de phishing denominada whaling, por el que los trabajadores de una empresa reciben un correo fraudulento desde una persona superior que ha sido suplantada y viceversa.

» Quizás te interese nuestro artículo: Claves para detectar ataques de phishing a través del correo electrónico.

3. El ciberespionaje

A través del ciberespionaje el delincuente investiga tus datos personales a través de los medios digitales que usas con un software de espionaje oculto en tu equipo, por lo que las fuentes de información que analiza son muchísimas.

Por ejemplo, puede obtener información mediante caching, accediendo a los rastros que dejas en tus registros, navegación web, cookies, formularios… o mediante trashing, recopilando la información de la basura digital que dejas. Con el keyloggers puede conocer qué escribes en tu teclado, o con trackers, activar la localización de un dispositivo inteligente, tu actividad…

¿Te gustaría poder blindar la información de tus empleados dentro de la empresa?

Cada día resulta más imprescindible disponer de un sistema de ciberseguridad eficiente en las empresas para prevenir o mitigar los grandes daños que los ciberataques pueden producir en la actividad comercial.

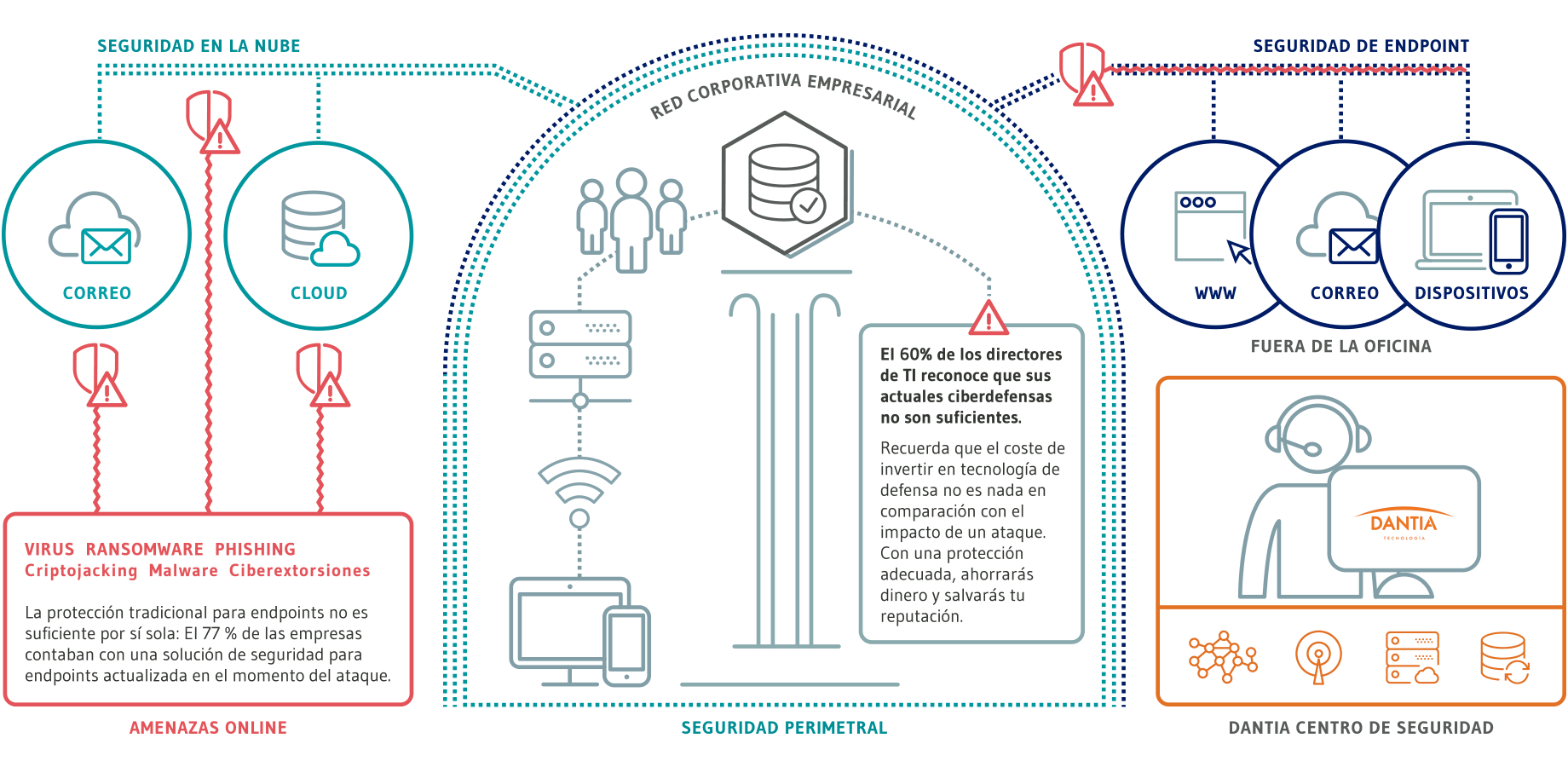

Pensando en la Ciberseguridad integral de las compañías, en DANTIA Tecnología disponemos de dos paquetes de seguridad, destinados a ofrecer una protección 360º del negocio, desde la red interna empresarial, hasta los dispositivos fuera de la oficina con acceso a ella.

Paquete de Seguridad Perimetral

La Seguridad Perimetral está capacitada para resistir ataques externos, identificarlos, alertarnos, ponerlos en cuarentena evitando que se extiendan y generar filtros inteligentes que identifiquen el tráfico malicioso.

- Protección de Red.

- Protección Web.

- Sandbox.

- Protección de Correo Electrónico.

- Protección de Página web y aplicaciones online de empresa.

Paquete Seguridad de Endpoint

Con la Seguridad de Endpoint podrás mantener a raya las amenazas informáticas — spam, virus, ransomware, phishing… — que puedan atacar tus teléfonos móviles, tablets, portátiles y ordenadores de sobremesa.

- Protección de Equipo Final (Endpoint).

- Protección de Dispositivos Móviles.

- Protección de Correo Electrónico.

- Uso de Encriptación.

» ¿Te gustaría saber más acerca de la protección que ofrecen? Haz clic en este enlace.

En DANTIA Tecnología podemos auditar el nivel de seguridad de tu empresa

Contacta con nosotros si quieres conocer el nivel de seguridad que tienes en tu negocio para aplicar las reglas básicas de protección de datos.

Recomendado para ti

Webinar: Protege tu negocio de Ciberataques

Ransomware: Extorsión en el Mundo Digital

El ransomware, una amenaza creciente, encripta archivos y sistemas, exigiendo pagos en criptomonedas, y su impacto […]

Principios claves de seguridad de la Computación en la Nube

El objetivo de la seguridad por parte del proveedor de computación en la nube es garantizar la confidencialidad, la integridad […]