La Ciberseguridad es vital debido a un paisaje de amenazas en constante cambio, exigiendo medidas proactivas tanto […]

Medidas de ciberseguridad para estas vacaciones

Medidas de ciberseguridad para estas vacaciones

Llegan las vacaciones de verano y para que las disfrutes como te mereces, desde DANTIA te damos 11 consejos básicos de seguridad para que mantengas a salvo los datos en tus dispositivos, ya sea el móvil o el ordenador portátil.

1. No pierdas de vista tus dispositivos móviles

Desde ellos, gestionas documentos, correo electrónico, comunicaciones con amigos, compañeros de trabajo y mucho más. Generalmente están conectados de alguna forma con el trabajo. Y son susceptibles de ser perdidos o robados con cierta facilidad, consiguiendo el acceso directo a todas nuestras cuentas, datos, e incluso, a la red corporativa de nuestra empresa.

2. Ten siempre un programa antivirus instalado y actualizado en todos tus dispositivos

Ya sea el más potente del mercado o uno gratuito, pero siempre será mejor tener el más básico, barato o gratuito que no tener nada. Y es importante que esté actualizado en todo momento. Debes saber que hay un antivirus específicos para todo, es decir, hay antivirus para ordenadores, para servidores, para dispositivos móviles y hasta para el correo electrónico.

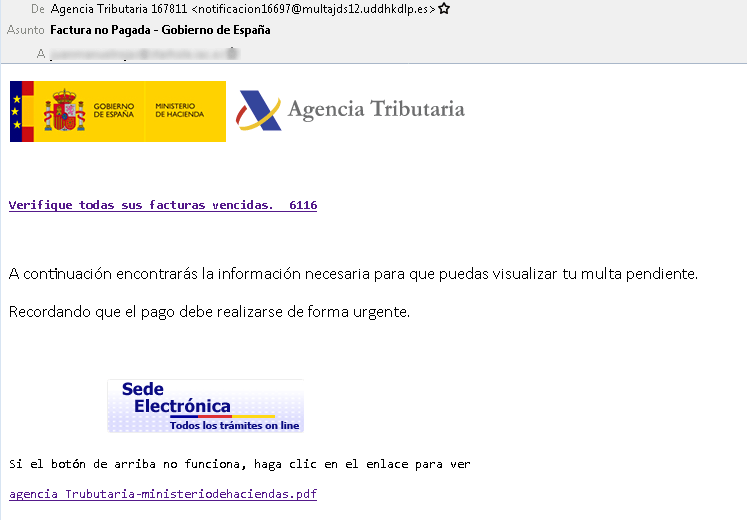

3. Precaución siempre con los correos electrónicos

El correo electrónico es la vía de ataque principal. No hay nadie que no haya recibido un correo de Phising. Por tanto, ante cualquier mail extraño elimínalo y no abras ni descargues el archivo adjunto. Si puedes, confirma la originalidad del correo, por teléfono por ejemplo.

Sospecha si estás ante algo anómalo. Si el e-mail está mal redactado, desconoces el remitente o la dirección es sospechosa o está incompleta, si te piden hacer operaciones con dinero, si acabas llegando a una web en la que debes introducir tus datos, etc.

4. Tu móvil o tablet también deben estar protegidos y son tan vulnerables como un ordenador

Utilizamos nuestros dispositivos móviles tanto o más que un ordenador, por tanto, nuestro móvil o tablet puede ser víctima de un virus y por eso mismo, debemos extremar precauciones cuando los usemos. Es recomendable la instalación de un sistema antivirus, por ejemplo, para garantizar el pago seguro y el acceso seguro a tu banca online.

5. Realiza copias de seguridad de tus dispositivos

Los accidentes existen y los datos se pierden. Realiza copias de seguridad de tus dispositivos. Son tu salvaguarda última en caso de fallo de todo lo demás.

6. Mantén siempre tu sistema operativo actualizado

Los malware evolucionan constantemente, tu SO también debería actualizarse al mismo ritmo para poder contenerlos. Las actualizaciones del sistema operativo de tus dispositivos suelen traer parches para solucionar problemas técnicos o brechas de seguridad.

7. Maneja adecuadamente tus contraseñas

Es habitual poner contraseñas fáciles de descifrar (año de nacimiento, número de teléfono, matrícula del coche, 123456…), o poner la misma contraseña para todos los sitios.

Es importante tener una contraseña única para cada sitio, que sea robusta con multitud de caracteres y cambiarla de forma periódica. Te recomendamos guardar tu contraseña en un gestor de contraseñas que te ayuda a tener contraseñas complejas sin tener que recordarlas.

8. Realiza compras online en sitios de confianza, en sitios seguros

Revisa que la web a la que accedes a realizar una compra es un lugar original, certificado y fiable. Comprueba que la web tiene un dominio ‘https‘.

9. Cuidado con las apps que instalas

Cuida las apps que instalas en tus dispositivos, pueden llevar malware escondido. Instala siempre desde el gestor de aplicaciones como Apple Store o Google Play (aunque no son garantía 100%) y no instales nada si no lo necesitas.

10. Cierra sesión siempre

Sobre todo en sitios públicos. Recuerda cerrar todas las sesiones antes de desconectarte y apagar el ordenador. Y asegúrate de no usar la opción de «recordar contraseña«, ni en aplicaciones ni en el navegador, ya que, aunque salgas de la sesión, cualquier que utilice dicho dispositivo podrá acceder de nuevo a tu sesión sin necesidad de conocer la contraseña.

11. Evita las “WiFi gratis”

Intenta evitar conectarte a una red abierta, como las que puedes encontrarte en aeropuertos. Si no te queda otra, evita por encima de todo tener que meter credenciales en ningún sitio, todos los datos que circulen por esa red son plenamente visibles. Valora en este caso utilizar una conexión VPN para que la información que transmitas vaya cifrada de punto a punto.

¿Necesitas que te asesoremos?

Porque queremos que tus datos estén seguros mientras disfrutas de las vacaciones, en DANTIA podemos ayudarte a conocer las técnicas y conceptos fundamentales para que puedas diseñar el plan de seguridad de tu empresa de forma eficiente.

Artículos relacionados

La creciente importancia de la Ciberseguridad en los últimos años

Consejos para navegar de forma segura en Internet y proteger tus datos

Descubre cómo mantener tu seguridad en línea mientras navegas y aprende a identificar páginas web seguras con estos consejos […]

Transformación Empresarial: Cómo la Computación en la Nube impulsa a las Pymes

La nube democratiza la tecnología: Descubre cómo las Pymes pueden prosperar con la Computación en la Nube […]