El

phishing es ciberataque que se basa generalmente

en el uso del correo electrónico, a través del cual llega a los equipos informáticos, con el fin de

engañar a los usuarios para que realicen alguna acción fraudulenta.

El tratamiento de este tipo de correos por parte de los sistemas de gestión webmail es similar al de tipo spam, aunque no sean lo mismo; El spam es publicidad invasiva y el phishing, un ataque informático.

La eficacia de un ataque de phishing reside en gran medida de ese envío masivo de correos, que suplantan la identidad de una compañía usando su identidad visual, para hacer que el remitente confíe en su contenido.

Entre los propósitos más comunes de un ataque de phishing podemos destacar tres fundamentales:

- Descubrir cuentas de correo auténticas para atacarlas en un futuro.

- Infectar sistemas informáticos para secuestrar su información adjuntando en el correo un archivo con malware.

- Dirigir al usuario a una web fraudulenta para que rellene en ella un formulario con sus datos para robarlos.

Debemos tener en cuenta que en los dispositivos móviles, detectar un ataque de phishing es mucho más complicado que en un ordenador de sobremesa o portátil debido a su interfaz más reducida. Y más, si hablamos de personas que tienen conocimientos informáticos básicos.

Por este motivo, vamos a recomendarte algunas pautas sencillas a tener en cuenta, para que sospeches frente a un ataque de este tipo sea cual sea el dispositivo que uses.

1. No abras correos inesperados

Si recibes en tu bandeja de entrada un correo que no esperas, porque no eres cliente de la empresa que lo envía, o no te has suscrito a sus anuncios, desconfía y no hagas ninguna acción que te pide y menos, te descargues el adjunto.

2. Examina un correo sospechoso en un ordenador de sobremesa o portátil

La interfaz de su gestor de correos electrónicos en un ordenador de sobremesa o portátil es más intuitiva. Con pocos clics puedes obtener toda la información sobre el remitente del email sospechoso.

3. La cuenta remitente es clave para detectar el phishing

La cuenta de email que te ha enviado el correo sospechoso es crucial para poder detectar si se trata de un ataque de phishing.

Pongamos el ejemplo de una empresa de paquetería. Imagina que existe una que se llama “Sender Box”, con su página web en “senderbox.com”.

Si no tenemos un servicio contratado con ella o nos hemos suscrito a sus envíos de publicidad y recibimos un correo de esta empresa, vamos a investigar primero el correo desde el que lo recibimos.

Si el dominio de ese correo es ilegible, hace referencia a otra cosa o no pertenece al dominio web, es muy posible que estemos frente a un correo fraudulento. Igualmente si es un correo de Gmail, tampoco debemos confiar, porque las empresas normalmente no hacen uso del mismo.

También debes tener cuidado con los nombres de email que intentan suplantar al de la empresa. Por ejemplo, siguiendo con el ejemplo anterior, una dirección falsa podría ser envios@senderbox.mailboxbilling.com. Con esta técnica se busca engañar al receptor al usar el nombre de la empresa dentro del dominio como legítimo. En todo caso, si fuese una cuenta verdadera, el dominio correcto estaría siempre al final, aunque igualmente deberíamos tener cautela:

4. Los archivos adjuntos de un correo sospechoso pueden tener malware

Si el correo sospechoso que has recibido tiene archivos adjuntos, no lo descargues.

Normalmente los atacantes los camuflan con nombres relativos a facturas, recibos… En este caso ten siempre presente si somos clientes de la empresa que nos lo envía, y si lo somos, asegúrate de que es la forma habitual que tiene para hacernos llegar este tipo de información.

Aunque los adjuntos con malware están pensados para dañar el Pc, si detectas un correo malicioso en tu móvil, será bueno que lo elimines cuanto antes para que no se sincronice con el ordenador y evites abrirlo en él por error.

5. No sigas los enlaces de un correo sospechoso

El ataque de phishing también tiene el objetivo de dirigir al usuario a una página fraudulenta que lo engañe al rellenar un formulario con tus datos personales o tarjetas de crédito a cambio de alguna oferta o promoción.

A estas páginas webs se llega a través de enlaces que añaden al texto de los correos que envían de forma masiva.

En un Pc es mucho más sencillo ver cuál es la ruta de los enlaces que en un dispositivo móvil. Al pasar por encima, veremos la url emergente o copiando y pegando el enlace en un bloc de notas detectaremos rápidamente si la página web de destino tiene que ver con el dominio de la empresa o no. Léela bien, aunque se parezca al nombre de la compañía asegúrate de que no le falta algina letra.

Ten en cuenta que la ingeniería social que desarrollan los atacantes está en continua evolución. Muchos desarrolladores de web de phishing añaden script que ocupa la barra de navegación para que no puedas ver la url en la que te encuentras o te desplazan directamente al formulario que quieren que rellenes con tus datos, usan la misma identidad gráfica de la web que suplantan, dominios muy parecidos, correos electrónicos verdaderos que han hackeado previamente a otra empresas… Técnicas orientadas a hacerte hacer en el engaño.

Conclusiones

Frente la duda de abrir un correo electrónico no esperado en el dispositivo móvil, lo mejor es usar el sentido común y esperar a poder analizarlo en un equipo portátil o de sobremesa. Así podremos verificar el correo desde el que lo hemos recibido y sus enlaces.

Recuerda que los emails que recibas deben cumplir con criterios de seguridad habituales, y si no tienes por qué haberlos recibido, no dudes en eliminarlos. Desconfía siempre de las acciones que propongan y por supuesto, no descargues sus archivos adjuntos.

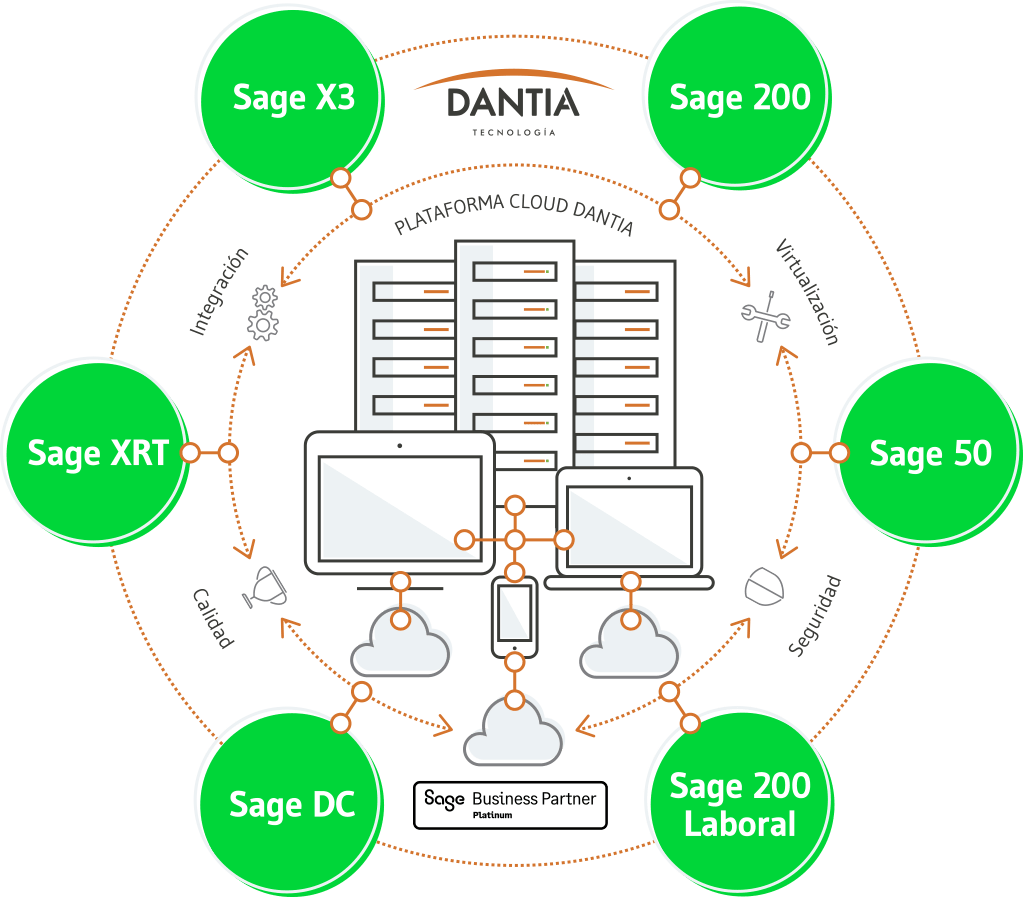

¿Necesitas un correo electrónico protegido de ataques de phishing avanzados? En DANTIA Tecnología podemos ayudarte gracias a Sophos Email

Los continuos ataques de phishing que sufren las empresas están haciendo que la seguridad de las cuentas de correo electrónicos sea una necesidad más que nunca.

La pérdida de información sensible, nos sólo puede tener consecuencia económicas desastrosas, además ofrece una muy mala imagen de cara a los clientes que confían en ellas sus datos de facturación, cuentas, proveedores, etc.

En DANTIA Tecnología podemos añadir una capa extra de protección del correo electrónico asociados al dominio con Sophos Email.

Esta herramienta de protección del correo electrónico, es capaz de detectar y bloquear emails fraudulentos antes de que lleguen a tu bandeja de entrada.

Sophos Email escanea todos los mensajes entrantes en tiempo real en busca de indicadores clave de phishing, como la falsificación de marcas y los intentos de suplantación de identidad, mediante técnicas de autenticación SPF, DKIM y DMARC y el análisis de anomalías en encabezados de correo electrónico.

Cuando los detectan bloquea el ataque mediante análisis con Machine Learning avanzado con procesamiento del lenguaje natural (PLN) para bloquear estos ataques de suplantación de identidad y de estafa por correo electrónico corporativo comprometido.

Además, dentro de las empresas, Sophos Email identifica automáticamente a las personas de la organización que tienen más probabilidades de ser suplantadas por ciberdelincuentes a fin de engañar a los demás empleados para que caigan en sus estafas.