Ciberseguridad, el concepto de malware y su peligrosidad para las empresas

Ciberseguridad, el concepto de malware y su peligrosidad para las empresas

El primer paso para combatir la ciberdelincuencia en las empresas es tomar conciencia sobre la importancia de contar con un servicio de ciberseguridad que nos proteja del malware

El avance de las nuevas tecnologías y su aplicación al ámbito laboral, hace que tengamos que formarnos en materia de ciberseguridad si queremos mantenernos alerta sobre cualquier ataque que pueda poner en peligro los datos con los que trabajamos.

El concepto de malware abarca cualquier tipo de software desarrollado con la idea de actuar sin permiso en las máquinas en las que se instala y que suele usarse para perjudicar a la organización o persona propietaria de los equipos afectados en beneficio de su creador.

Tienen un comportamiento perjudicial para el equipo infectado, ya que son capaces de borrar datos e información del sistema, saturar el espacio en disco, modificar configuraciones, accesos de usuarios… además de propagarse aprovechando los canales de comunicación.

Y es que una de sus principales características es la capacidad de reproducir comportamientos del mundo biológico, es decir, la capacidad de infectar a otros sistemas y reproducirse en más equipos.

Para adentrarnos un poco más en los conceptos más importantes de la seguridad informática, en este artículo veremos aquellos conceptos clave relacionados el malware.

Gusanos informáticos

Los gusanos son una variante del virus informático, una evolución, ya que a diferencia de los anteriores, son capaces de replicarse en el mismo equipo o red de forma automática, sin las herramientas que proporciona el usuario, es decir, para propagarse no necesitan modificar archivos instalados, extensiones o cualquier acción del mismo.

Vulnerabilidad del software

Se entiende por vulnerabilidad informática a un fallo que tiene la configuración del software, que puede desencadenar una brecha de seguridad por la que un atacante puede causar un mal funcionamiento del sistema informáticos.

Por tanto, una vulnerabilidad supone un riesgo siempre y cuando sea aprovechada para atacar el sistema a través de un procedimiento que suele seguir los siguientes pasos: Detección de vulnerabilidades, explotación de alguna vulnerabilidad que permita el acceso no autorizado e instalación de un backdoor.

Un Backdoor es una “puerta trasera” que el atacante instala en un sistema al que ha logrado acceder para crear un acceso oculto, y gracias a una herramienta tipo rootkit, conseguirá escalar capacidades o desplazar su ataque a una cuenta de usuario con los máximos privilegios posibles.

Troyanos y spyware

Los troyanos y spyware son dos tipos de malware muy perjudiciales de cara al mundo empresarial.

Los troyanos son aplicaciones diseñadas para que el ciberdelincuente pueda realizar operaciones en el equipo infectado sin el consentimiento y/o conocimiento del usuario legítimo y su objetivo es fundamentalmente destructivo.

Su evolución sería el spyware, que suman capacidades más automatizadas y que dependiendo de su tipo, tiene un objetico relacionado con el espionaje del equipo infectado, es decir, localizar información y filtrarla.

La diferencia de estos dos tipos respecto a los virus y gusanos es que no están diseñados para que se puedan propagar y llegar a más máquinas, su propósito requiere discreción por parte de su operador.

Claves para poder proteger tu empresa contra el malware

Para proteger los equipos que usan tus empleados te recomendamos una serie de pautas básicas que debes aplicar para estar protegido de infecciones de malware:

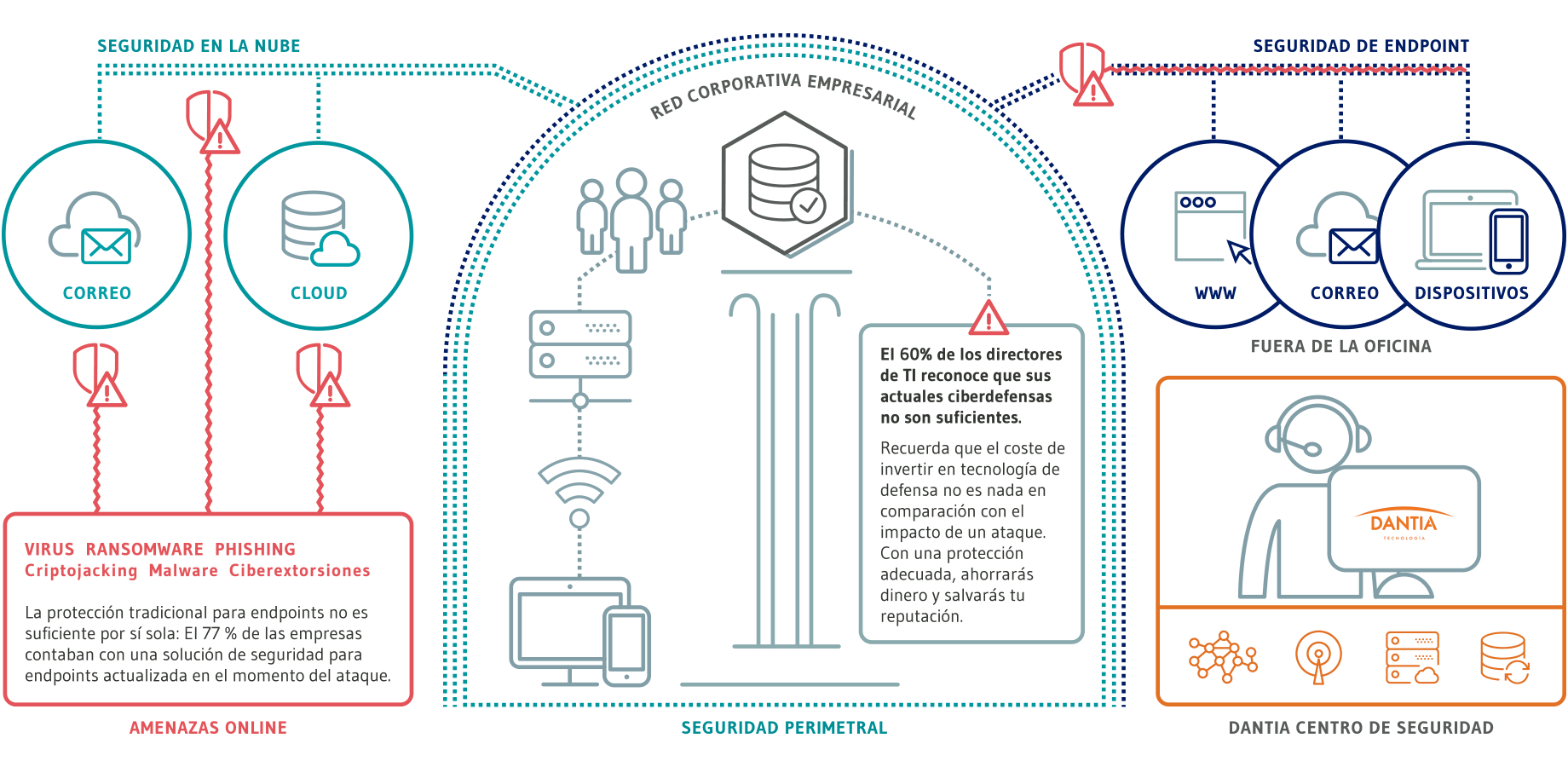

- Aplicar un sistema de seguridad multicapa, capaz de proteger la porción de superficie de ataque de Software, hardware y redes.

- Eliminar las aplicaciones y servicios instalados en los sistemas operativos que sean innecesarios.

- Mantener siempre actualizados el sistema operativo y las aplicaciones que usemos.

- Configurar cada aplicación, servicio y el propio sistema operativo de forma correcta y prescindir de las configuraciones por defecto y el uso de software cuya procedencia no sea verificable.

- Aplicar la ley de mínimos privilegios a los usuarios para limitar minimizar el riesgo de que el malware pueda llegar a ser administrador.

- Utilizar software antimalware comúnmente conocido como antivirus.

- Anular el servicio de los puertos e interfaces que no sean necesarios para la operativa normal del dispositivo.

- Anular lectores de discos o tarjetas y cualesquiera otras interfaces de comunicaciones físicas que no sean imprescindibles.

- Monitorizar las redes en buscas de hilos de comunicación sospechosos y patrones anómalos utilizando sistemas de detección de intrusión.

- Recurrir a los firewall para limitar las conexiones, tanto entrantes como salientes, de nuestras redes.

JANO Protect puedes mantener tu empresa a salvo de malware

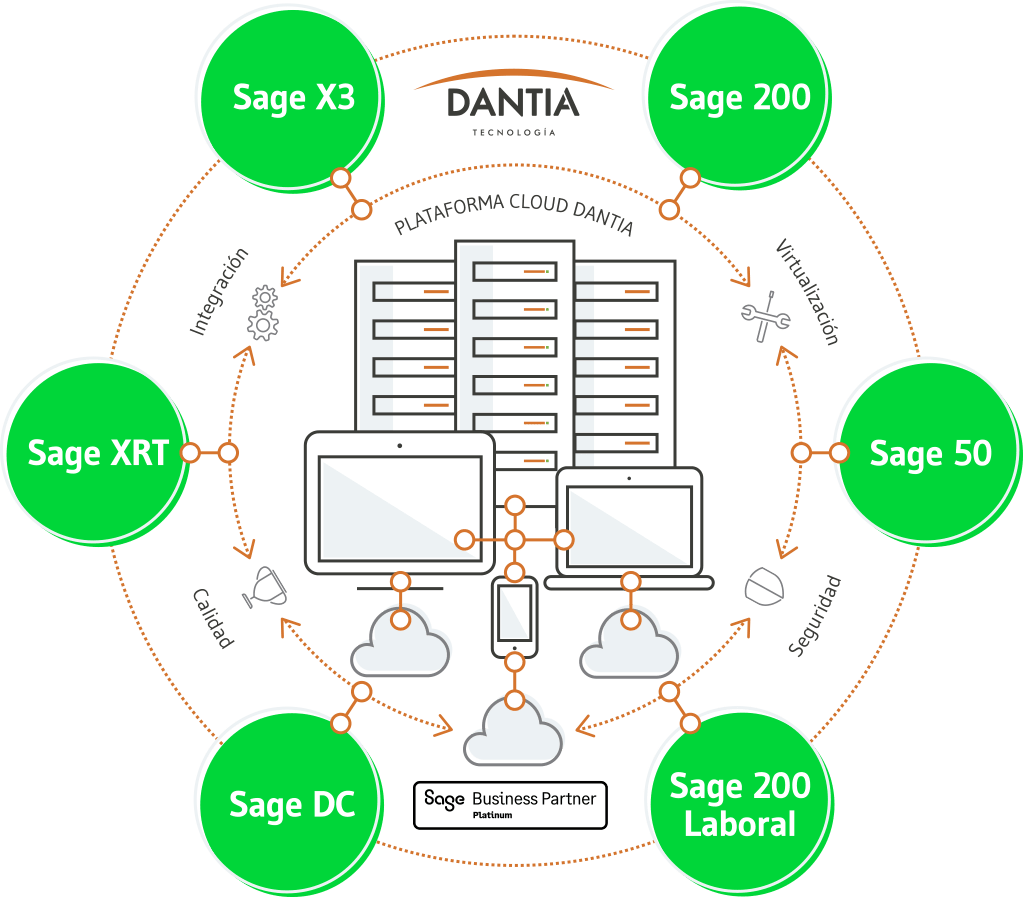

JANO Protect es la suite de ciberseguridad que hemos desarrollado en DANTIA Tecnología para proteger a las empresas en un entorno cloud privado y protegido donde guardar los archivos más importantes del negocio y establecer comunicaciones de forma segura:

- Cloud Segura: Nuestra Plataforma en la nube incluye reglas de firewall para controlar en todo momento el acceso a tus servidores.

- Servidor Seguro: Con nuestros servidores en Cloud podrás utilizar tus aplicaciones de gestión en la nube con plenas garantías de seguridad.

- Copias de Seguridad: Contamos con dos tipos en nuestra solución Acronis: backup de archivos selectivo y a nivel de disco.

- Correo Seguro: Nuestro servicio de correo corporativo se encuentra basado en conexiones seguras, garantizando la protección de la información sensible.

Anticípate a tus vulnerabilidades

Tanto si quieres defenderte contra ciberataques o quieres conocer el estado actual de la ciberseguridad de tu empresa, estamos aquí para ayudarte.

Recomendado para ti

Webinar: Protege tu negocio de Ciberataques

Ciberseguridad; El miedo y la Ingeniería Social

En la ciberdelincuencia el miedo que se genera en la víctima es susceptible de ser usado por la Ingeniería Social como […]